CDP:OnDemand Bastionパターン

提供:AWS-CloudDesignPattern

メンテナンス時の踏み台

目次 |

解決したい課題

セキュアなシステムでは、各サーバーのアクセス(ログイン)は踏み台サーバ(Bastion)を経由して行うことが多い。

当然、踏み台サーバ(Bastion)のセキュリティは最も高くする必要があり、今までさまざまな仕組みや運用が考えられてきた。

クラウドでの解決/パターンの説明

クラウドでは仮想サーバの起動と停止を容易に行うことが可能である。

この特徴を利用すると、踏み台サーバ(Bastion)を利用するときのみ稼働させるという運用も現実的なものとなる。

システムにアクセス(ログイン)しない時は、そもそも入り口となるサーバが存在しないため、よりセキュリティを高めることができる。

また、従量課金の仮想サーバの場合は、コスト削減にも貢献する。

実装

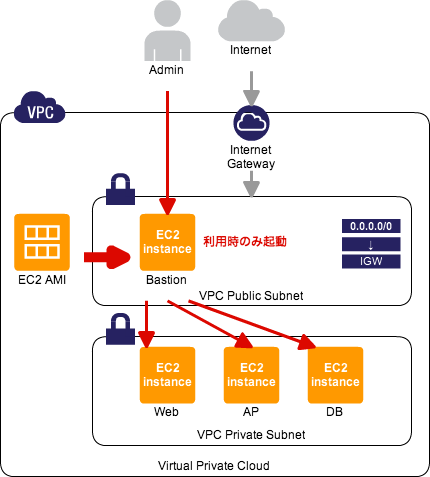

踏み台サーバ(Bastion)用のAMIを用意し、パブリックセグメント(インターネットゲートウェイにルーティングがあるサブネット)にEC2を立ちあげると、そこから各サーバにアクセス(ログイン)できるようにしておく。

- システムへのアクセス(ログイン)が必要になったらAMIからパブリックセグメントにEC2を起動

- システムのメンテナンスなどを実施

- メンテナンス終了時、EC2(踏み台サーバ)の終了/停止を行う。

構造

利点

- 踏み台(Bastion)サーバを起動してないときは、システムにアクセス(ログイン)する経路がないので、システムをセキュアに保つことが可能。

- 踏み台(Bastion)サーバは利用するときのみ稼働させるので、コスト削減につながる。

注意点

- 踏み台(Bastion)サーバを終了/停止し忘れる可能性もあるので、毎日定時に終了/停止を自動で行う仕組み(API)を導入することも可能。