CDP:RDP Proxyパターン

提供:AWS-CloudDesignPattern

プロキシを利用した管理コンソールのファイヤーウォール越し接続

目次 |

解決したい課題

EC2のWindowsインスタンスにリモートデスクトッププロトコル(RDP)で接続する場合、デフォルトでTCP:3389番を使用するため、社内ファイアウォール経由などで接続する際、このポートをオープンしておく必要がある。しかしながら、社内のセキュリティポリシー上、RDPのオープンが許可されていなかったり、RDP自体にセキュリティの脆弱性が発見されたりして安全に使用できない場合がある。

また、VPC 内のインスタンスに接続するためにはインスタンスにEIP(Elastic IP)を付与する必要がある。

クラウドでの解決/パターンの説明

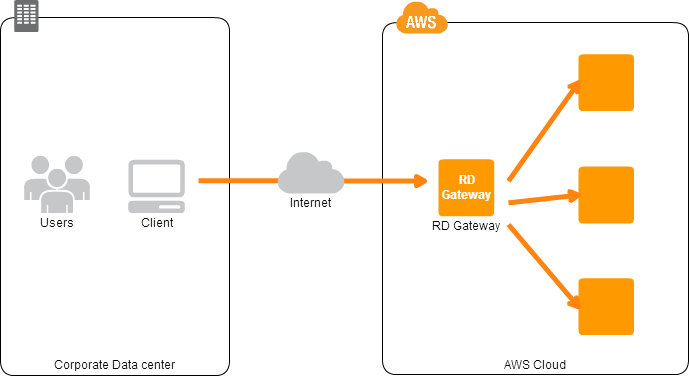

Windowsの標準機能であるリモートデスクトップゲートウエイ(RDゲートウエイ)を使うことで、SSL(HTTPS)を使用してインターネット経由でもよりセキュアにWindowsインスタンスに接続できるようになる。

また、VPC内のEIPを付与していないインスタンスに対しても、RD ゲートウエイを経由して接続できる。

実装

RDゲートウエイの役割をWindowsインスタンス上で構成し、WindowsインスタンスにRDゲートウエイ経由で接続するように、RDPクライアントを設定する。

(手順)

- RD ゲートウエイサーバーとなるWindowsインスタンスをPublic Subnetに起動する。起動したものにEIPを付与し、DNSサーバーにFQDNを登録する。

- EIPを付与し、Route 53などのDNSサーバーにFQDNを登録する。

- RDゲートウエイサーバー上で「リモートデスクトップゲートウェイ」をインストールし、RD Gatewayをインストールし、証明書を構成する。

- 必要に応じてクライアントにルート証明書をインストールし、RDゲートウェイの資格情報を使用するようにRDPクライアントを構成。[関連ブログ 1]

構造

利点

- RDP(TCP:3389)を使用できない環境でもWindowsインスタンスに接続できる。

- VPC内のEIPを付与していないインスタンスにもセキュアに接続できる。

注意点

- RDPクライアントはRDゲートウェイをサポートしたものを使用する必要がある。

- ルート証明書およびパスワードの管理は厳密にする。